WEBINAIRE

Le 3 octobre de 14 h à 15 h

Suivre ce webinaire

Formez vos équipes aux bonnes pratiques de cybersécurité et déjouez les pièges des cyberpirates_

Un parcours de formation de 30 minutes à 1 h 30.

Jusqu'à fin mai, accédez gratuitement au jeu mobile de 30 minutes avec 6 récits de piratages.

WEBINAIRE

Le 3 octobre de 14 h à 15 h

Suivre ce webinaire

Formation DIGITAL LEARNING

Disponible en 11 LANGUES : français, anglais, allemand, espagnol, italien, néerlandais, portugais, chinois, coréen, malgache et norvégien

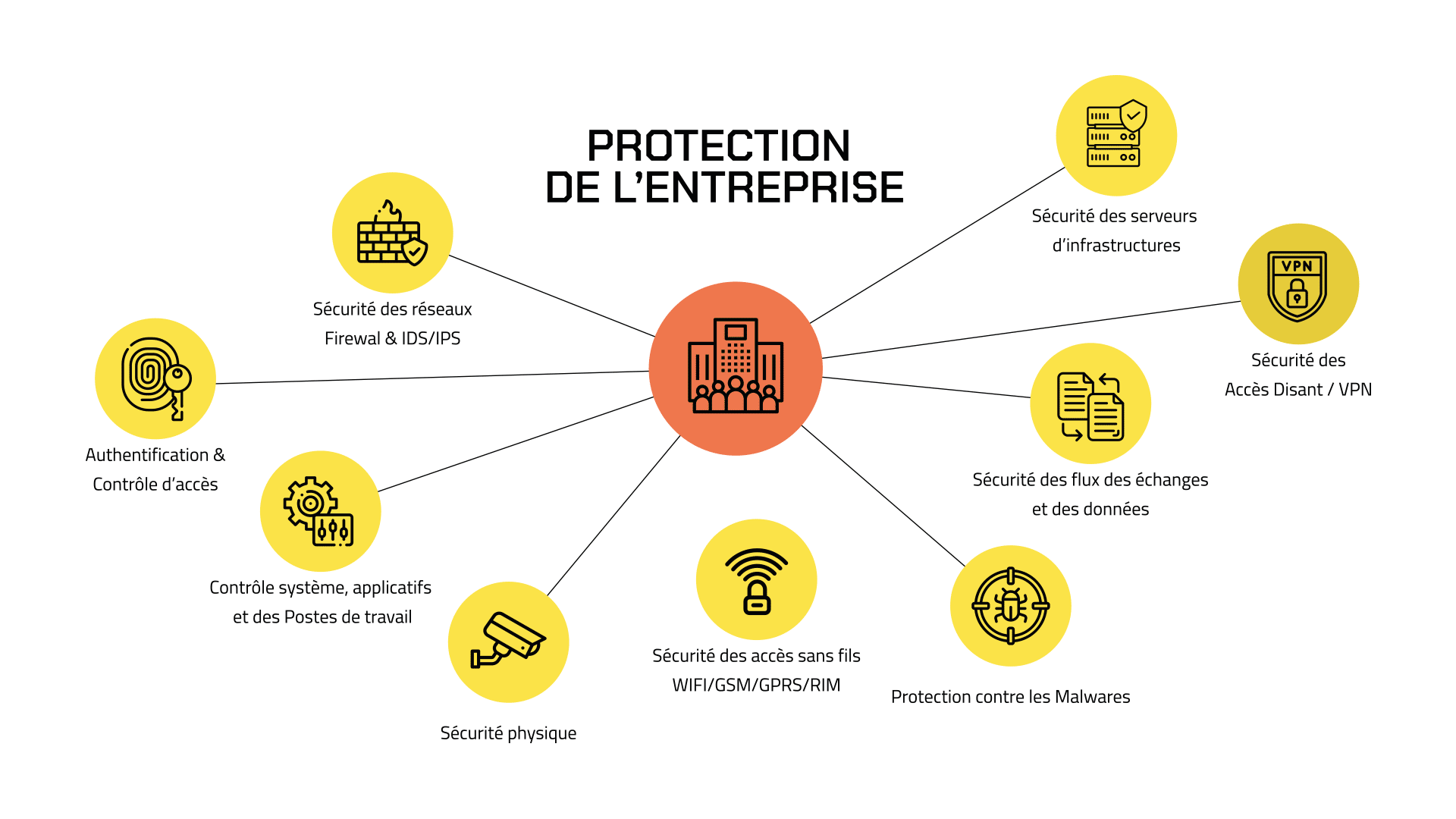

Une formation pour renforcer la vigilance cyber au sein de vos organisations pour prévenir et se prémunir des cyberattaques Une formation pour renforcer la vigilance cyber au sein de vos organisations pour prévenir et se prémunir des cyberattaques

Nos ordinateurs et nos smartphones en disent long sur nous, notre travail, notre famille. Avec quelles précautions les utilisons-nous ? Qu’est-ce qui empêche une personne mal intentionnée d’usurper une identité, de prendre le contrôle d’un ordinateur, d’un serveur, d’une entreprise entière ?

Cette formation Daesign ✕ Celteam a pour but de transformer les salariés, qui sont tous des cibles potentielles, en utilisateurs du numérique avertis.

Suivi des apprenants et données de tracking

Multilingue : DISPONIBLE EN 11 LANGUES

Multi-device / Zéro plugin

Déploiement sur notre plateforme ou votre LMS

Modules sur-mesure en option

Contenus mobile personnalisables avec Savvy Author

# Parcours à la carte et adaptatifs

Tronc commun

Un parcours commun de sensibilisation de 30 minutes

Spécifique

Des modules spécifiques pour composer N parcours supplémentaires

À la carte

Chaque entreprise inscrit ses apprenants au parcours qui leur correspond le mieux

Adaptatif

Un module d’auto-positionnement permet à l’apprenant de personnaliser son parcours encore plus finement

# Des modalités pédagogiques variées

Auto-positionnement

Onboarding

Pastilles vidéo

Rapid learning

Exposés et interviews

Contextualisation & Méthode

Mise en situation

immersion

Quiz gamifié

Mesure

WEbapp

Ancrage mémoriel

Podcasts

éveil

UN PARCOURS DE SENSIBILISATION cybersécurité DE 30 MINUTES

J’évalue les risques auxquels mon poste m’expose.

Virus, malware, ransomware, phishing, usurpation d’identité…que faut-il comprendre ?

Comment font les pirates ? Comment créer des mots de passes robustes et mémorisables ?

A quels réseaux se connecter ? Avec quelles précautions ? Qu’est-ce qu’un site ou un e-mail malveillant et comment le reconnait-on ?

Pourquoi est-il important de distinguer le pro et le perso dans sa navigation internet ? Sa messagerie ? Ses équipements ?

Quels sont les pièges de « l’ingénierie sociale » ? Comment savoir ce qu’il faut ou non publier ?

Serious Game consistant à déjouer une attaque de cyber-pirates, en détectant les menaces et en proposant des mesures correctives.

Vérification des acquis sur les sujets incontournables.

Contenus additionnels

Un titre mobile pour l’ancrage mémoriel : « Le récit de piratage qui entretient votre cybervigilance »

Récits audios

8 épisodes de 5′ environ

Prolonger l’expérience de formation en fonction de son profil et des niveaux de risques afférents

Profil 1 - Le Sensible

Occupe un poste-clé, utilise des données liées à la propriété intellectuelle, des données personnelles ou des données financières.

5′ de formation supplémentaire :

Suis-je une cible ? Que me veulent les pirates ? Immersion dans un cas réel de fraude au Président.

Profil 2 - Le Nomade

Se déplace à l’extérieur de l’entreprise, voyage dans le pays ou à l’étranger, travaille depuis chez lui ou sans bureau fixe.

5′ de formation supplémentaire :

Comment me protéger en dehors de l’entreprise ? En mobilité, je fais (encore) plus attention.

Profil 3 - Le partenaire

Accueille des partenaires dans les locaux de l’entreprise, ou travaille en mission dans leurs locaux.

2′ de formation supplémentaire :

Je travaille avec des partenaires, et alors ? Que faut-il partager ou non ?

Profil 4 - L'admin

Dispose de droits d’accès élevés et de privilèges particuliers sur le système informatique ou les postes de travail.

2′ de formation supplémentaire :

« Sésame, ferme-toi ! » : quelles responsabilités entraînent le fait de disposer de privilèges d’accès ?

Profil 5 - L'industriel

Travaille en milieu industriel ou en environnement d’exploitation avec des appareils reliés à un réseau spécifique.

2′ de formation supplémentaire :

« La plus grande menace » : comment protéger un système d’information pourtant cloisonné ?

Entreprises partenaires

Déploiement et diffusion Déploiement et diffusion

Multi-device, zéro plugin

- Développements HTML5 : aucun plugin nécessaire

- Webapp accessible depuis un PC / tablette / smartphone

Plateforme DAESIGN

- Authentification par SSO et / ou inscription

- Progression synchronisée entre tous les supports

- Adaptive-learning

LMS

- Compatible SCORM avec données de tracking

Ce TITRE vous intéresse ?

Contactez-nous dès maintenant